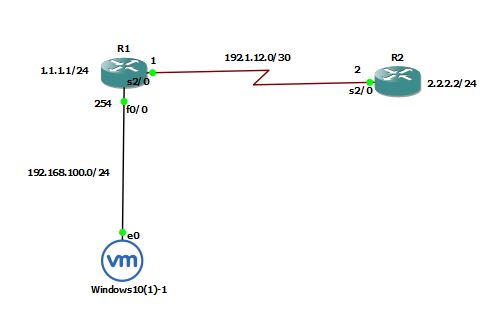

Sơ đồ bài lab

Cấu hình gán IP theo sơ đồ

– router 1

//R1

conf t

int s 2/0

ip add 192.1.12.1 255.255.255.252

no sh

int fa 0/0

ip add 192.168.100.254 255.255.255.0

no sh

int lo 0

ip add 1.1.1.1 255.255.255.0

ip ospf network point-to-point

exit

router ospf 1

network 192.1.12.0 0.0.0.3 area 0

network 192.168.100.0 0.0.0.255 area 0

network 1.1.1.0 0.0.0.255 area 0

end

– router 2

//R2

conf t

int s 2/0

ip add 192.1.12.2 255.255.255.252

no sh

int lo 0

ip add 2.2.2.2 255.255.255.0

ip ospf network point-to-point

exit

router ospf 1

network 192.1.12.0 0.0.0.3 area 0

network 2.2.2.0 0.0.0.255 area 0

end

Cấu hình các dịch vụ mạng (Telnet, SSH, HTTP, HTTPS ) tại router

– Router 2

//R2

ip domain name thanhdd.lab

username thanhdd privilege 15 secret 123456

crypto key generate rsa general-keys modulus 1024

ip http server

ip http secure-server

ip http authentication local

line vty 0 4

login local

transport input all

exit

– Nếu như IP trên card loopback của windows ta chỉ gắn IP , “không gắn Defaultgetaway” thì ta ta có thể thiết lập static route trong hệ điều hành Windows. Mở lệnh “CMD với quyền admin”, nhập vào 2 lệnh bên dưới.

route add 2.2.2.0 mask 255.255.255.0 192.168.100.254

route add 192.1.12.0 mask 255.255.255.252 192.168.100.254

– Ta kiểm tra kết nối đến các dịch vụ

+ Kiểm tra telnet

C:\> telnet 2.2.2.2

+ Sử dụng putty để kiểm tra kết nối SSH

+ Sử dụng trình duyệt web kết nối http và https

Cấu hình extended access-list

– Cú pháp của extended access-list

R1(config)#access-list [ACL_number] [permit | deny] protocol source_test_condition wildcard_mask [source port | type packet] destination_test_condition wildcard_mask [destination port | type packet ]

+ ACL_number: số hiệu ACL. Với extended access-list giá trị nằm trong các dải 100-199 hoặc 2000-2699

+ protocol: giao thức muốn filter: ip, tcp, udp, icmp…

=> search google “iana protocol id”

=> Ta có thể sử dụng giá trị Protocol-ID để đại diện cho 1 giao thức

=> Protocol là “IP” “đại diện cho tất cả các giao thức hoạt động trên nền IPv4”

+ Port Destination là traffic khởi tạo sẽ là port của dịch vụ

=> “iana port list”

=> Port được chia thành 3 dãy port

1 – 1023 : Well-known

1024 – 49151: Registered port

49152 – 65535: Random Port

+ Toán tử để tham chiếu port:

eq = equal

lt = less than

gt = greater than

range

+ ICMP không có port mà chỉ có “type packet”

=> “ICMP type code iana”

=> ICMP type 8 : Echo

=> ICMP type : Echo-reply

https = TCP/443

ping thuộc giao thức icmp

– Cấu hình extended access-list tại R2 và apply vào interface serial 2/0 của R2 để filter traffic từ Router 1 qua Router 2

+ Cho phép tất cả các IP thuộc network 192.168.100.0/24 kết nối https đến host 2.2.2.2

access-list 100 permit tcp 192.168.100.0 0.0.0.255 host 2.2.2.2 eq 443

+ Cho phép host 1.1.1.1 ping đến host 2.2.2.2

access-list 100 permit icmp host 1.1.1.1 host 2.2.2.2 echo

+ Cho phép IP 192.168.100.1 được phép SSH đến host 2.2.2.2

access-list 100 permit tcp host 192.168.100.1 host 2.2.2.2 eq 22

+ Cấm tất các IP thuộc network 192.168.100.0/24 kết nối http đến host 2.2.2.2 và ghi log

access-list 100 deny tcp 192.168.100.0 0.0.0.255 host 2.2.2.2 eq 80 log

+ Cho phép host từ 192.168.100.8 –> 192.168.100.15 ping đến host 2.2.2.2

access-list 100 permit icmp 192.168.100.8 0.0.0.7 host 2.2.2.2 echo

+ Tất cả các traffic còn lại thì cấm và ghi log

access-list 100 deny ip any any log

//R2

access-list 100 permit tcp 192.168.100.0 0.0.0.255 host 2.2.2.2 eq 443

access-list 100 permit icmp host 1.1.1.1 host 2.2.2.2 echo

access-list 100 permit tcp host 192.168.100.1 host 2.2.2.2 eq 22

access-list 100 deny tcp 192.168.100.0 0.0.0.255 host 2.2.2.2 eq 80 log

access-list 100 permit icmp 192.168.100.8 0.0.0.7 host 2.2.2.2 echo

access-list 100 deny ip any any log

int s 2/0

ip access-group 100 in

end

– Kiểm tra thấy ospf đã bị deny

R2#show ip ospf process

R2#clear ip ospf process

yes

=> extended access-list đã deny giao thức OSPF

=> “Ta sử dụng “Named Access-list” để hiệu chỉnh access-list”

R2(config)#ip access-list extended 100

R2(config-ext-nacl)#do show ip access-list

=> xác định số thứ của các dòng access-list

R2(config-ext-nacl)#5 permit ospf any any

hoặc

R2(config-ext-nacl)#5 permit 89 host 192.1.12.1 host 224.0.0.5

R2(config-ext-nacl)#6 permit 89 host 192.1.12.1 host 224.0.0.6