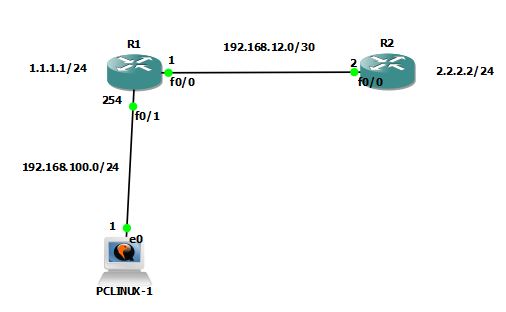

Sơ đồ bài lab

Cấu hình gán IP vào interface của thiết bị

– Cấu hình gán IP vào interface của Router 1

R1#conf t R1(config)#interface fa 0/0 R1(config-if)#ip address 192.1.12.1 255.255.255.252 R1(config-if)#no shutdown R1(config)#interface fa 0/1 R1(config-if)#ip address 192.168.100.254 255.255.255.0 R1(config-if)#no shutdown R1(config)#interface lo 0 R1(config-if)#ip address 1.1.1.1 255.255.255.0 R1(config-if)#no shutdown R1(config-if)#end

R1#show ip interface brief

=> kiểm tra trạng thái hoạt động của các interface trên thiết bị

– Thực hiện gán địa chỉ IP cho máy linux:

ifconfig eth0 192.168.100.1/24 up route add default gw 192.168.100.254

– Cấu hình gán IP vào interface của Router 2

R2#conf t R2(config)#interface fa 0/0 R2(config-if)#ip address 192.1.12.2 255.255.255.252 R2(config-if)#no shutdown R2(config)#interface lo 0 R2(config-if)#ip address 2.2.2.2 255.255.255.0 R2(config-if)#no shutdown R2(config-if)#end

– Kiểm tra kết nối mạng giữa các điểm ở trong sơ đồ

+ Từ PC ping đến Router 1

root@box:~# ping 192.168.100.254 root@box:~# ping 192.168.12.1

+ Từ R1 ping đến R2

R1#ping 192.1.12.2

Cấu hình Telnet để quản lý thiết bị

– Telnet là giao thức sử dụng TCP/23. Telnet được sử dụng để điều khiển thiết bị từ xa ở giao diện dòng lệnh

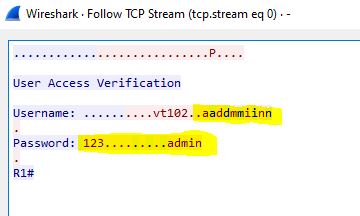

– Telnet là một giao thức KHÔNG BẢO MẬT. Dữ liệu truyền dưới dạng text dễ bị bắt gói tin để dò pass

– Cấu hình Telnet xác thực bằng password được định nghĩa trong cục bộ mode line

R1(config)#line vty 0 4

=> Cho phép cùng 1 lúc năm kết nối điều khiển

R1(config-line)#password 123456

=> Định nghĩa dùng password 123456 để xác thực TELNET

R1(config-line)#login

=> xác thực đăng nhập

=> mặc định sử dụng password trong cục bộ mode line vty để xác thực

R1(configline)#exit

– Từ giao diện dòng lệnh của Linux thực hiện Telnet vào Router 1

root@box:~# telnet 192.168.100.254 User Access Verification Password: R1> R1>ena % No password set

=> Router 1 chưa cấu hình “enable password” hoặc “enable secret”

+ Ở giao diện console của router 1 ta cấu hình “enable secret”

R1(config)#enable secret 123

=> Kiểm tra lại kết nối Telnet từ PC

– Cấu hình Telnet sử dụng username và password local để xác thực

R1(config)#username cisco secret cisco

R1(config)#enable secret cisco

=> Tạo user cisco là user có quyền cấp độ 1 và cần phải có “enable secret” để chuyển vào privilege mode

R1(config)#username admin privilege 15 secret admin

=> Tạo ra user admin, user toàn quyền trên thiết bị “privilege 15”

R1(config)#line vty 0 4

R1(config-line)#no password

R1(config-line)#login local

R1(config-line)#exit

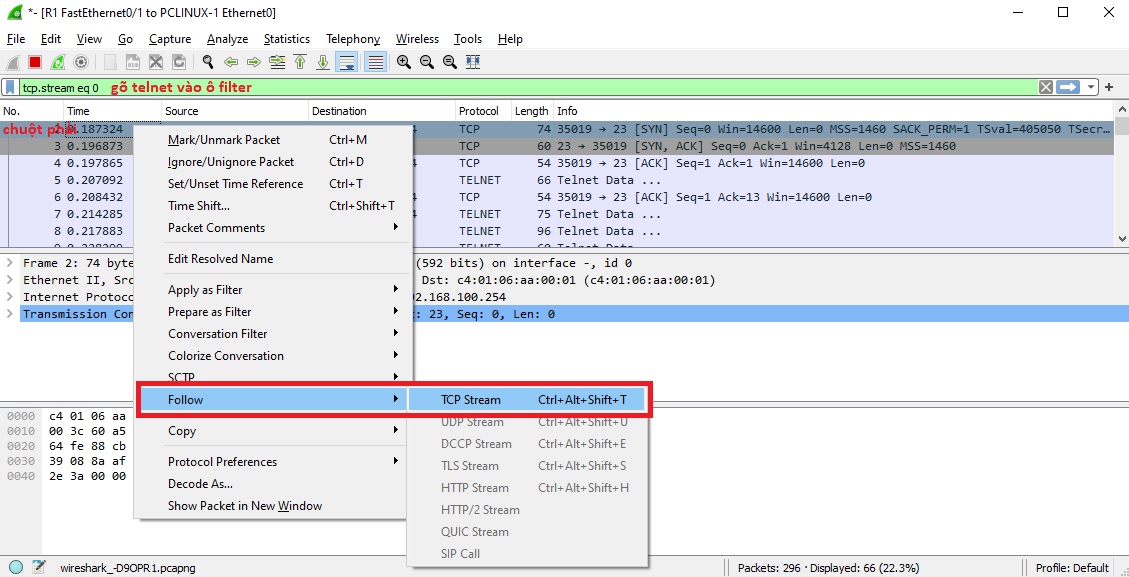

– Kiểm tra “tính năng bảo mật của giao thức Telnet”

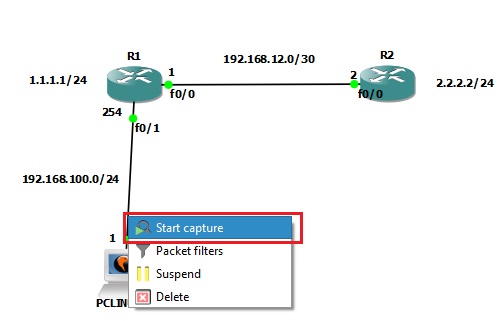

+ Mở Wireshark thực hiện capture luồng dữ liệu ở trên card mạng của máy linux.

+ Ở thanh Filter: nhập vào từ khóa “telnet” để capture traffic Telnet

+ Telnet từ máy tính đang kết nối vào Router 1

+ Chọn packet Telnet / Right Click / Follow TCP Stream

Thiết lập SSHv2 ở Router

– SSHv2 sử dụng TCP/22, được sử dụng để điều khiển thiết bị từ xa ở giao diện dòng lệnh

– SSHv2 là giao thức BẢO MẬT

– Các bước chính cấu hình SSHv2 ở trên router

+ Bước 1: định nghĩa hostname và domain name

+ Bước 2: sử dụng câu lệnh “crypto” để tạo ra cặp public/private key

+ Bước 3: định nghĩa username và password để xác thực

+ Bước 4: định nghĩa các thông số để tăng tính bảo mật

+ Bước 5: cấu hình line vty chỉ sử dụng username và password để xác thực, chỉ cho phép kết nối SSH điều khiển thiết bị

R1(config)#hostname R1

R1(config)#ip domain name thanhdd.lab

R1(config)#crypto key generate rsa general-key modulus 1024

R1(config)#username admin privilege 15 secret admin

R1(config)#ip ssh version 2

=> cấu hình SSH sử dụng version 2

R1(config)#ip ssh time-out 120

=> thiết lập thời gian timeout

R1(config)#ip ssh authentication-retries 2

=> chỉ cố gắng xác thực SSH 2 lần

R1(config)#line vty 0 4

R1(config-line)#transport input ssh

=> mặc định thiết bị cấu hình câu lệnh “transport input all”

=> Cho phép tất cả các giao thức điều khiển vào thiết bị

=> “transport input ssh” chỉ cho phép kết nối SSH điều khiển thiết bị

R1(config-line)#login local

R1(config-line)#exit

– Từ giao diện dòng lệnh của Linux thực hiện SSH vào Router 1

root@box:~# ssh -l admin -p 22 192.168.100.254

password: admin

– Từ Router 2 ta có thể kết nối SSH đến Router 1 bằng câu lệnh bên dưới

R2#ssh -l admin -p 22 192.1.12.1

password: admin

-l: login, truyen vao user dang nhap

-p: port, ssh mac dinh dung port 22

Cấu hình quản lý thiết bị Cisco Configuration Professional (CCP)

– Cisco Configuration Professional ( CCP ), là giao diện Web Base Java

+ Chuẩn bị: cài đặt JRE ( Java Runtime Environment )

+ Cấu hình IE –> Tools –> Compatibility View Settings –> Add this web site –> Nhập vào “127.0.0.1”

+ Khởi động chương trình với quyền “administrator”

– Cấu hình router 1 hỗ trợ CCP

R1(config)#hostname R1

R1(config)#ip domain name vmware.lab

R1(config)#ip http server

=> kích hoạt http TCP/80 trên router

R1(config)#ip http secure-server

=> kích hoạt http TCP/443 trên router

R1(config)#username admin privilege 15 secret admin

=> để đăng nhập vào giao diện CCP yêu cầu phải sử dụng username có quyền 15

R1(config)#ip http authentication local

=> sử dụng username va password được định nghĩa trong cục bộ router để xác thực

R1(config)#line vty 0 4

R1(config-line)#transport input ssh

R1(config-line)#login local

R1(config-line)#exit